Зачем злоумышленнику ваш смартфон

Ещё лет 15 назад максимум, что мог извлечь злоумышленник из мобильного телефона, — это список контактов с именами. Неприятно, но ничего страшного.

А сегодня телефон — это всё, что нужно знать о человеке, чтобы его обмануть или ограбить:

-

личный фото- и видеоархив;

-

переписки по SMS и мессенджерам;

-

финансовые приложения и SMS-подтверждения платежей;

-

ключи от криптовалютных кошельков;

-

доступ к рабочим документам через «облака».

И всё это в одном устройстве. Как удобно!

Вредоносное ПО для смартфонов

Android или iOS — такие же операционные системы, как Windows или MacOS, и для злоумышленников разрабатывать вредоносное ПО для мобильных устройств так же просто, как и для компьютеров. Можно сказать, что количество атак на мобильные и стационарные устройства в год приблизительно равно.

Как и на компьютерах, на смартфонах вредоносное ПО пытается получить доступ к информации — банковским данным, логинам, паролям, блокирует телефон для получения выкупа, внедряется в систему для удаленного управления — и так далее.

Со смартфонами даже немного проще — они всегда включены, всегда подключены к мобильному интернету, а приложения на них мы устанавливаем вообще без раздумий и долгого выбора — ведь любое не понравившееся нам можно удалить в любой момент. Этим пользуются преступники.

Любое отклонение в работе вашего мобильного устройства может быть признаком вредоносного ПО

Шпионское ПО на смартфонах

Самый распространенный класс вредоносного ПО для смартфонов — это шпионские программы. На смартфонах работают даже клавиатурные шпионы — они считывают нажатия с виртуальной клавиатуры!

Но в целом задачи у шпионского ПО одни и те же:

-

считывать данные банковской карты и другую финансовую информацию — и воровать деньги;

-

похищать логины и пароли от электронной почты и социальных сетей — и шантажировать вас;

-

подслушивать ваши рабочие разговоры и использовать эту информацию во вред компании, где вы работаете.

И так далее.

Немалая часть шпионских программ распространяется легально. Типовая шпионская программа умеет записывать входящие и исходящие звонки и SMS, делать снимки с камеры, определять местонахождение устройства и перехватывать сообщения в мессенджерах и социальных сетях. Продаётся она как средство фиксации всего, что происходит со смартфоном — то есть она удобна для записи звонков и хранения логов всех переписок в одном интерфейсе. Вот пример официального сайта производителя одной из таких программ:

Но злоумышленники модифицируют её, маскируя под другое приложение и настраивая таким образом, что она становится невидимой на смартфоне, где установлена. После чего за вашим смартфоном, вашими разговорами и переписками — за всем, всем, всем установлена круглосуточная слежка.

Если вы наберете в поисковой системе запрос «Топ-10 Лучшие программы шпионы для телефона Android», вы обнаружите, как много подобных программ и как просто их добыть.

Таким образом, задача злоумышленников сводится к двум шагам:

-

Переработать код, чтобы сделать программу полностью незаметной.

-

Обманом установить программу на ваш смартфон.

А дальше... представьте себе, что вы вели переговоры с поставщиком оборудования для вашей компании, но за день до сделки оказалось, что поставщик заключил договорённость с компанией, предложившей лучшие условия. Как это случилось? Ваши переговоры прослушивались с помощью шпионской программы, и конкуренты выяснили всё, что им нужно было, чтобы переманить поставщика.

Программы-вымогатели для смартфонов

Как и для компьютеров, для смартфонов существует огромное количество вирусов-вымогателей. Новые появляются каждые несколько недель. Они делятся на две категории:

-

первая, попав на смартфон, зашифровывает часть файлов, включая список контактов;

-

вторая меняет пароль или PIN-код блокировки экрана на произвольные.

В обоих случаях за расшифровку или сообщение нового PIN-кода у пользователя требуют деньги.

Случай 1

В 2017 году в Сети распространился телефонный вирус-вымогатель DoubleLocker, который одновременно и шифровал память смартфона, и менял пин-код на произвольный! На смартфоны он попадал разными способами, но в основном — под видом приложения Adobe Flash Player, которое пользователи скачивали не из официальных магазинов, а с пиратских сайтов. За дешифровку файлов программа требовала 0,0130 биткоина (на тот момент около $80) и давала на это 24 часа — иначе данные оставались зашифрованными.

Специалисты ESET, которые выявили вирус, отмечали, что шифрование производилось качественно, и даже при восстановлении пароля и удаления программы расшифровать файлы не удавалось.

Случай 2

В 2019 году широко разошелся другой вымогатель — FileCoder. Он распространялся уже не через сайты, а посредством примитивных SMS-сообщений с предложением нажать на соблазнительную ссылку:

Интересно, что в случае FileCoder его разработчики допустили ошибку и внедрили шифрование на основе постоянного ключа — это позволяло расшифровать файлы без всякого выкупа и проигнорировать требования вымогателей.

Так что киберпреступники — это не суперзлодеи из комиксов. Они тоже ошибаются. Но неприятности всё равно могут доставить существенные.

Криптоджекинг на смартфонах

Конечно же, до смартфонов добрались и майнеры-нелегалы. Напомним, майнинг — это процесс «производства» криптовалюты, для которого нужны значительные вычислительные мощности.

Если легальные майнеры работают на своих мощностях, то майнеры-пираты используют криптоджекинг — устанавливают на чужие компьютеры и смартфоны специальные приложения, которые позволяют пользоваться чужими вычислительными мощностями.

Майнер обычно скрыт внутри другого приложения, и выявить его можно по нагреву и «торможению» телефона. Причем нагрев может быть очень серьёзным — вплоть до выхода устройства из строя.

Майнер внутри игры

В 2019 году специалисты Google Play обнаружили майнинговый код внутри популярной игры Bug Smasher (точнее, одной из её версий — их множество). Эту версию успели установить более миллиона раз! Мощности смартфонов жертв использовались каждый раз, когда игра запускалась.

Отметим, что на смартфонах от Apple криптоджекинговых приложений пока замечено не было.

Банковские вредоносы

Заметная группа вредоносного ПО для смартфонов — это программы для считывания паролей из банковских приложений. Цель злоумышленника — получить доступ к онлайн-кабинету банка пользователя и позаимствовать оттуда деньги. Или напрямую, или путём покупки чего-нибудь за чужой счёт.

Есть два типа таких программ. Первый — это классические трояны, то есть программы, которые устанавливаются под видом легальных приложений, но содержат вредоносный код, умеющий считывать данные из установленного на том же смартфоне банковского ПО.

Трудно поверить, но все приложения на иллюстрации выше — мошеннические (они уже изъяты из Google Play).

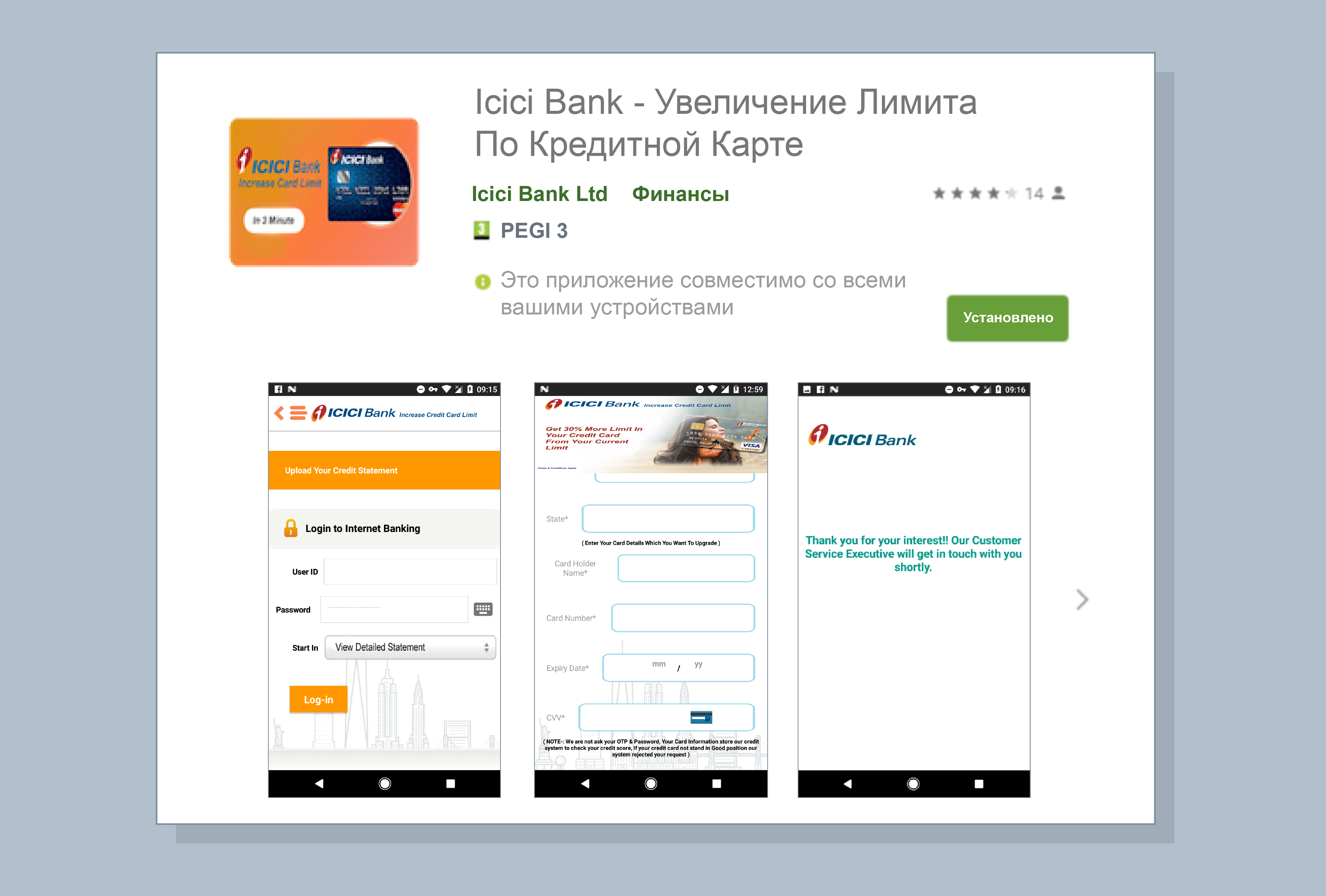

Второй тип — это поддельные банковские приложения. Мошенник рассчитывает на то, что пользователь установит подделку вместо подлинника и введёт там свои логин и пароль, которые, соответственно, достанутся злоумышленнику.

Вот пример поддельного приложения крупного индийского банка Icici Bank:

К банковским вредоносам можно отнести также такой подкласс как SMS-трояны. Это вредоносные программы, цель которых — перехватывать входящие SMS от банков. Пик активности таких троянов случился в 2015-2016 годах (семейство Trojan-SMS.AndroidOS.FakeInst), но их предостаточно и сейчас.

SMS-трояны позволяют обходить двухфакторную аутентификацию при входе в онлайн-банки: логин и пароль злоумышленники подбирают или узнают другим способом, а SMS-код им сообщает программа на смартфоне жертвы. Аналогичным образом мошенники могут подтверждать платежи и переводы со счетов пользователя, а также получать подобную информацию обо всём, на что он тратит деньги и сколько зарабатывает — эта информация может понадобиться для грабежа в реальном мире.

Malvertising, или вредоносная реклама

Реклама — это, конечно, двигатель торговли, но местами она откровенно вредоносна. В частности, в жанре malvertising — от слияние слов malware (вредоносное ПО) и advertising (реклама).

Существует несколько схем показа опасной рекламы. Самая распространенная проста: вы устанавливаете некое приложение, причем в магазине честно указано: возможна реклама внутри приложения. Но часть этой рекламы может вести на фишинговые сайты, цель которых, например, — украсть ваши логины и пароли.

Как же получается, что внутри надежного приложения появляется подобная реклама? Дело в том, что рекламу приложениям обеспечивают поставщики — компании, специализирующиеся на мобильных размещениях. Они попросту не всегда успевают проверять тот или иной сайт на отсутствие вредоносного ПО. Известны даже случаи, когда злоумышленники специально создавали сайты, проходили проверку и начинали рекламную кампанию, а через какое-то время встраивали вредоносный код и «собирали урожай».

Занятные рекламные схемы

В 2017 году в Google Play появилось приложение Ks Clean, якобы предназначенное для очистки смартфона. После запуска приложение «обнаруживало», что смартфон уязвим для вредоносного ПО и предлагало «закрыть лазейку» — для этого ей требовались права администратора.

При согласии пользователя приложение скачивало и устанавливало на смартфон ещё одно приложение (якобы апдейт к Ks Clean) и прописывало его на системном уровне, то есть его было невозможно удалить, не обладая специальными навыками. Это второе приложение беспрерывно выводило на экран смартфонов рекламу всего на свете — так злоумышленники повышали кликабельность рекламируемых сайтов и услуг.

А если iPhone? Можно не бояться?

Утверждение, что не существует вирусов для iPhone, ошибочно. Вредоносных программ для iOS меньше, чем для Android, но они всё же есть.

Распространяются они двумя способами:

-

вредоносные сайты эксплуатируют уязвимости в браузере и iOS;

-

вредоносный код прописан в приложении, продающемся в App Store (это крайне редкий случай, но несколько подобных прецедентов известны).

Самый первый вредонос на iOS

Первой крупной атакой было появление в 2015 году вредоноса XcodeGhost. Это была «атака на цепь поставок», то есть вредонос атаковал не сам App Store, а Xcode — среду для разработки iOS-приложений. В результате работавшие в инфицированной программе разработчики, сами того не зная, поставляли в App Store приложения с интегрированным вредоносным кодом. А App Store их пропускал — разработчики были проверенными, и это были не первые их приложения.

Оказавшись на смартфоне пользователя, XcodeGhost занимался в основном воровством логинов и паролей как от аккаунтов Apple, так и от других пользовательских ресурсов. Это типовая для вредоноса деятельность, но роль XcodeGhost была другой — он показал, что iOS уязвима.

Взломы смартфонов как угроза бизнесу

По степени ущерба, который компании несут от кибератак, атаки на мобильные телефоны сотрудников стоят на втором месте после взлома POS-терминалов.

По данным российской «Лаборатории Касперского», в среднем успешный взлом устройства обходится компании в 1,6 миллиона долларов. А израильская компания Check Point Software провела опрос в 850 организациях на четырёх континентах и выяснила, что каждая опрошенная компания подвергалась мобильным атакам, причём в 75% случаев было взломано в среднем по 35 устройств.

Поэтому дальше мы расскажем, откуда берётся вредоносное ПО на смартфонах и как избежать его появления.

Вывод

- Существует множество разновидностей вредоносного ПО для мобильных устройств, и каждый день появляются новые версии. Чтобы не столкнуться с ними, необходимо быть внимательными — никакие технические средства защиты не могут быть панацеей.

Мы надеемся, что вам было интересно читать о разновидностях вредоносного ПО для мобильных устройств. И не менее интересно будет узнать, откуда они берутся и как их избежать.