Какое ПО является вредоносным

Проблемы с компьютером могут возникнуть в силу самых разных причин. Например, компьютер устарел и не «тянет» новые программы. Или ваш ребенок забил всю память своими играми и фильмами. Всякое бывает.

Но что касается информационной безопасности, главная проблема для любого ПК — это вредоносное программное обеспечение. То есть любая программа, которая позволяет преступнику получить доступ к информации на вашем компьютере и его вычислительным ресурсам.

В результате применения вредоносного ПО преступник получает выгоду, а вы или ваша компания — ущерб.

Так зачем же его устанавливают?

Сознательно вредоносное ПО устанавливают только специалисты по информационной безопасности — чтобы его исследовать и разработать методы защиты.

Обычный же пользователь устанавливает на свой компьютер вредоносное ПО не специально. Его обманывают — убеждают с помощью методов социальной инженерии, подсовывают вредоносную программу под видом благонадёжной, получают доступ к компьютеру и устанавливают ПО вообще без ведома пользователя — и так далее.

А причина, по которой злоумышленник пытается навязать вам подобные программы, — всего одна и довольно простая. Он хочет получить прибыль. Каким образом? Это зависит от программы, и далее мы подробно рассмотрим ответ на этот вопрос.

Как вредоносное ПО может попадать на компьютер

Первый и самый распространенный способ — вредоносное ПО замаскировано под благонадёжную программу. Пользователю предлагают скачать исполняемый файл или, скажем, перейти по ссылке и посмотреть что-нибудь интересное — и когда он это делает, происходит заражение.

Иначе говоря, абсолютное большинство вредоносных программ не может появиться на вашем компьютере без вашего участия. От вас требуется инициирующее его установку действие. И ваша задача — вовремя распознать обман и остановиться.

Бывают и более сложные схемы — когда вредоносное ПО устанавливается на компьютер пользователя без всякого его участия, исключительно благодаря мастерству злоумышленников. Например, те могут перехватить контроль над открытой Wi-Fi-сетью, к которой подключается пользователь, или записать вредонос на USB-носитель, который незаметно активируется при подключении к компьютеру.

Наконец, существует ряд экзотических технологий, с которыми пользователи ничего поделать не могут. Например, атака на цепочку поставок.

Атака на CCleaner

Широко известна история с внедрением вредоносного ПО через CCleaner — популярную утилиту для очистки и оптимизации ОС. Сначала преступники скомпрометировали среду компиляции Piriform — и благодаря этому версии CCleaner с чистым исходным кодом получали «в довесок» вредоносное ПО.

За месяц зараженный CCleaner скачали 2,27 млн человек, и как минимум 1,65 млн экземпляров вредоносного ПО попытались связаться с серверами злоумышленников. На втором этапе атаки вредонос отбирал тех, кто, судя по доменным именам, мог оказаться сотрудником крупных ИТ-компаний и поставщиков. Тут преступники отобрали всего 40 компьютеров, на которые затем отправили дополнительное шпионское ПО.

На последнем этапе преступники, собрав и проанализировав информацию с этих 40 компьютеров, выбрали четыре наиболее интересные мишени. На эти устройства установили специально доработанную версию известного бэкдора ShadowPad, что и было конечной целью атаки.

О каком ПО идёт речь?

Существуют десятки тысяч вредоносных программ, предназначенных для самых разных задач и классифицируемых по самым разным признакам.

Конечно, мы не сможем перечислить их все. Но мы попытаемся рассказать о самых ходовых разновидностях, которые используются против рядовых пользователей и при атаках на компании — то есть о тех, с которыми можете столкнуться лично вы.

А после того, как вы с ними столкнётесь, всё может развиваться по одному из двух сценариев:

-

вы или ваша компания пострадает от воздействия вредоносного ПО

-

вы успешно распознаете опасность и избежите её.

Надеемся, что вы читаете эту статью именно для того, чтобы события развивались по второму сценарию. И для этого нужно знать врага в лицо.

Итак, вредоносные программы!

Spyware (шпионские программы)

Шпионские программы предназначены для того, чтобы следить за вашими действиями и считывать информацию, которую вы вводите посредством клавиатуры, передаёте голосом или через видеоканал. Эту информацию злоумышленники впоследствии используют в своих целях. Например:

-

узнав данные вашей банковской карты, они украдут у вас деньги;

-

получив сведения о клиентах вашей компании, они сорвут крупную сделку в пользу конкурентов;

-

украв логин и пароль от вашей почты, они получат доступ к вашей переписке и смогут вас шантажировать.

И так далее. Перечень сценариев бесконечно велик.

Наиболее известны такие шпионские программы как кейлоггеры или клавиатурные шпионы. Будучи установленными на компьютер, подобные программы считывают все нажатия клавиш и движения мышки, создают специальный файл с записанными действиями и отсылают его злоумышленнику. С помощью кейлоггеров можно украсть любые логины, пароли, содержание писем и рабочих документов.

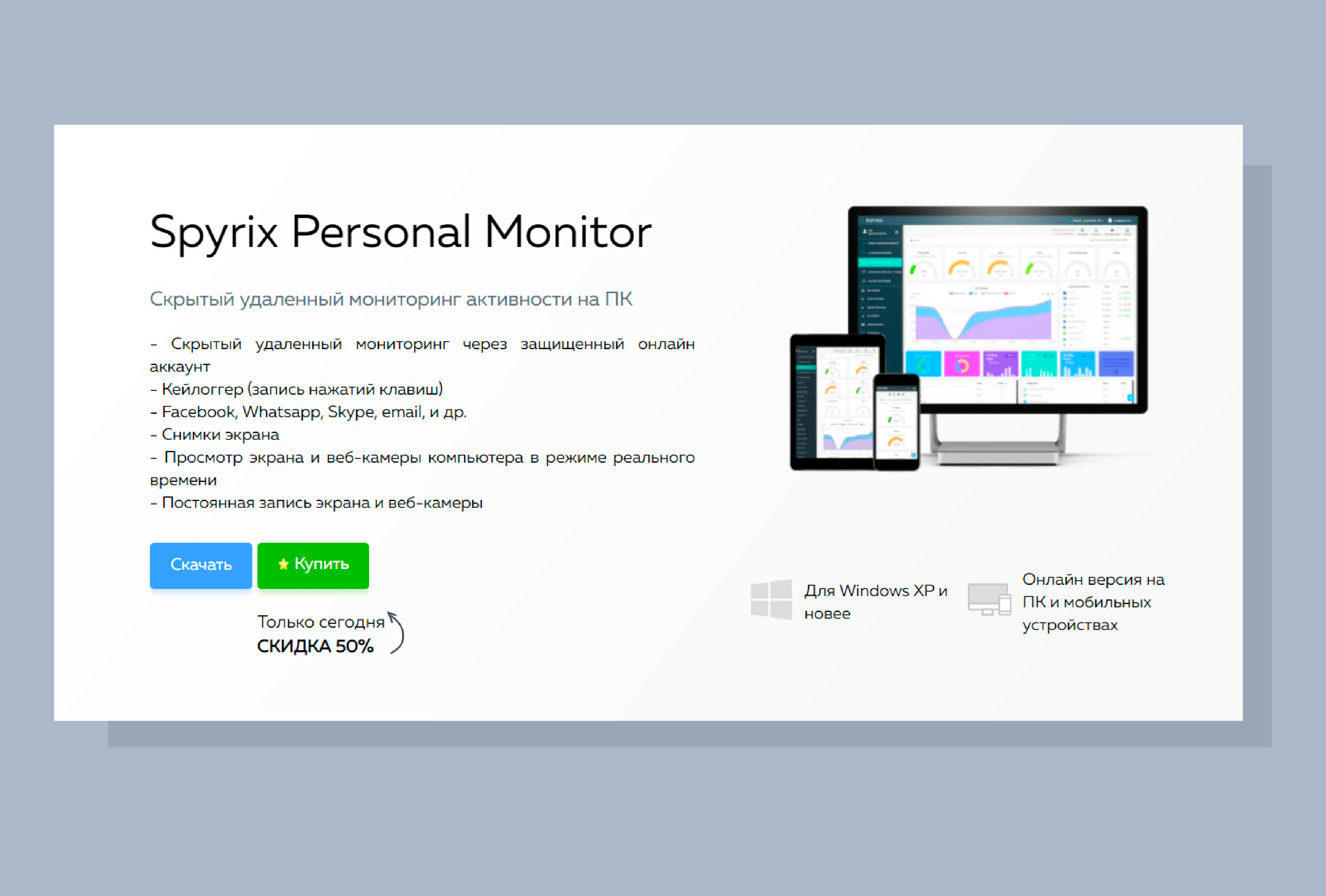

Фокус в том, что программу-кейлоггер может купить любой пользователь. Такие программы продаются легально и изначально предназначены для контроля за детьми или сотрудниками на работе. Но злоумышленники, естественно, используют их в других целях.

Другой тип вредоносного ПО — это программы, предназначенные для наблюдения через веб-камеру. Если кратко, то с помощью вредоносного кода злоумышленник может получить контроль над веб-камерой и микрофоном вашего ноутбука. И далее слушать ваши переговоры и следить за вашим поведением.

Распространен сценарий, в ходе которого злоумышленник получает какие-нибудь компрометирующие вас кадры (обычно интимного характера) и далее пытается вас шантажировать. Также нередко с микрофона считываются деловые переговоры.

Подобное ПО является нелегальным и свободно не продается.

Большой брат следит за вами?

Большинство легальных программ слежения предлагают сочетание всех следящих элементов. Вот, например, скриншот с сайта, официально продающего ПО для слежки за сотрудниками:

Обратите внимание, что там можно мониторить и буфер обмена, и устанавливаемые приложения, и сайты, посещаемые жертвой, и даже делать скриншоты с его экрана. И всё это за $85 для частных лиц или за $429 для компаний.

Злоумышленники нередко переписывают код подобных программ, чтобы приспособить для внедрения на личные компьютеры пользователей, которые об этом не подозревают (при легальном использовании компания может предустановить такое ПО только на рабочие компьютеры сотрудников).

Ещё один тип шпионских программ — это так называемое рекламное ПО (adware). Чаще всего оно реализовано с помощью куки-файлов, передающих браузеру информацию о сайтах, которые вы посещаете. Непосредственного вреда adware не несёт, но оно отслеживает ваши интересы и позволяет создать ваш цифровой профиль. Именно благодаря рекламному ПО на сайтах всплывает таргетированная реклама того, что вы недавно искали в интернете — система просто знает, что может вас заинтересовать.

Практически все современные антивирусы умеют отслеживать и пресекать передачу браузеру шпионских куки-файлов.

Шпионские программы могут быть реализованы разными техническими методами. Те же кейлоггеры бывают отдельными программами, бывают замаскированным под другую программу участком кода, а бывают руткитом — набором скриптов и файлов, незаметно внедряющимся прямо в ядро ОС. Часть шпионского ПО отлавливается антивирусом, некоторые же программы проходят для него незамеченными.

В XXI веке анонимности практически не существуют, и за нами всегда пытаются проследить. Поэтому основная наша задача в борьбе со шпионским ПО — понимать, за чем конкретно и каким образом осуществляется слежка. Чтобы важная информация при любом раскладе оставалась тайной.

Ещё немного о шпионаже: формграбберы

Интересной разновидностью шпионского ПО являются формграбберы. Это специфический тип кейлоггера, который в целом не следит за деятельностью пользователя, но активизируется в те моменты, когда пользователь вводит свои логин и пароль в любую форму на любом сайте.

Когда пользователь заходит на сайт, где есть формы для ввода чего бы то ни было, формграббер сразу же определяет их наличие. Когда пользователь вводит в них информацию, формграббер дублирует её у себя — и отправляет злоумышленнику.

Распознать формграббер крайне сложно — он обычно использует штатные функции ОС, и даже антивирусы часто не понимают, что он вредоносен. Так что лучше всего просто не допустить установки такой программы.

Ransomware (программы-вымогатели)

Другой широко распространенный тип вредоносного ПО — уже сугубо нелегальный, без законных вариантов реализации, — это программы-вымогатели.

Работают они следующим образом: после незаметной установки программа блокирует доступ к какой-либо информации, например, зашифровав участок жесткого диска. А затем требует выкуп — перевод определённой суммы злоумышленникам за разблокировку. В противном случае программа угрожает удалить файлы или заблокировать ещё какую-нибудь зону на жестком диске.

Некоторые вымогатели блокируют не файлы, а доступ к интернету (кроме платёжных систем, позволяющих перевести выкуп), а иные, например, тормозят систему, требуя денег за возвращение ей нормального быстродействия.

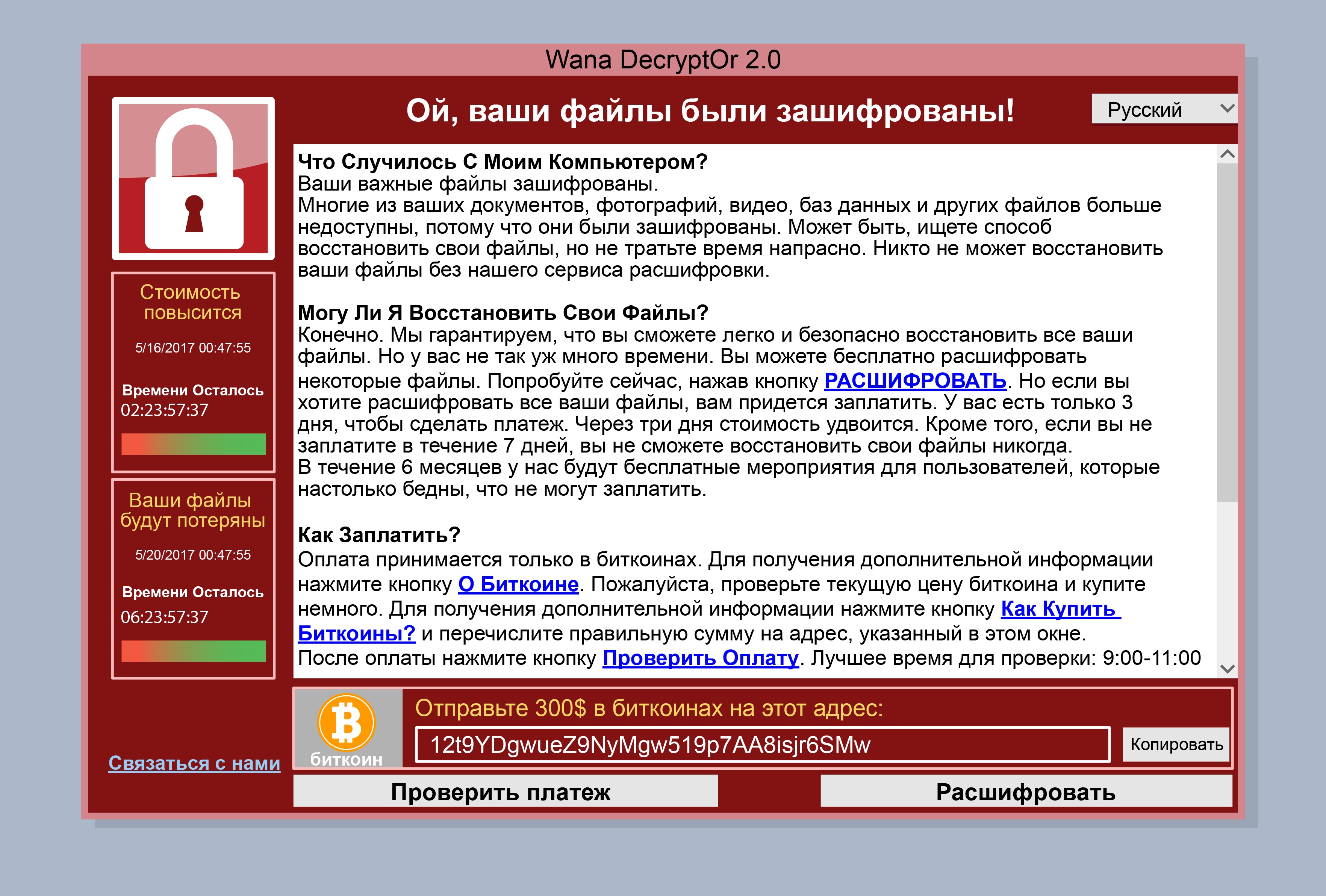

Вирус WannaCry

Пожалуй, самый известный червь-вымогатель — это WannaCry, массово атаковавший компьютеры по всему миру в 2017-2018 годах. Всего от него пострадало более 200000 компьютеров!

Как видно из иллюстрации, WannaCry зашифровывал часть файлов на компьютере и угрожал бесповоротно их удалить через определённый промежуток времени, если пользователь не оплатит расшифровку.

Разработку червя приписывают северокорейской хакерской группировке Lazarus Group, подозреваемой в связях с правительством страны и заработке денег на военные нужды Северной Кореи.

Программ-вымогателей огромное множество — Bad Rabbit, Petya, SamSam, CryptoWall и так далее. Есть специальные вымогатели для мобильных устройств, например, Fusob. Каждый такой вирус успешно атакует от тысячи до нескольких сотен тысяч пользователей, приносят злоумышленникам миллионные доходы.

Качественные антивирусы отслеживают вирусы-вымогатели. Успехи шантажистов обусловлены обычно двумя факторами:

-

зловред совсем новый, и его свойства позволяют обходить функциональность самых современных антивирусных программ;

-

пользователи не пользуются антивирусом или не обновляют его базы.

Тем не менее, современные антивирусы умеют отслеживать вымогатели с использованием технологий поведенческого анализа, не сравнивая их с образцом из базы данных, а оценивая общий вектор поведения программы. Поэтому мы рекомендуем использовать современные и своевременно обновляемые антивирусные программы, способные оградить вас от вредоносов, даже если те отсутствуют в базах.

Backdoor (программы удалённого администрирования)

Бэкдор (англ. backdoor — «задняя дверь») — вредоносная программа, предназначенная для скрытого удалённого управления поражённым компьютером. По своей функциональности бэкдоры во многом напоминают различные системы администрирования и позволяют делать с компьютером всё, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т.д.

Представители этого типа вредоносных программ очень часто используются для объединения компьютеров-жертв в так называемые «ботнеты», централизованно управляемые злоумышленниками в злонамеренных целях.

Сценариев применения бэкдоров для злоумышленника множество. Например, он может постоянно незаметно «спать» в памяти компьютера жертвы — и пробуждаться в нужные злоумышленнику моменты времени.

Также его можно использовать как шпионское ПО — просматривать любые файлы и папки на компьютере пользователя, сёрфить в интернете под его паролями, если те хранятся в памяти браузера (кстати, из памяти браузера их можно вообще извлечь — часто они сохраняются в незашифрованном виде) и так далее.

Бэкдор Mokes

Интересный способ распространения бэкдора был обнаружен в январе 2020 года. Пользователь заходил на некий сайт, и вместо искомой информации видел экран, на котором сообщалось, что срок SSL/TLS-сертификата истёк.

Вообще говоря, это проблема владельца сайта, и увидев такую картину, пользователь должен покинуть сайт — информация, передаваемая через него, не зашифрована и доступна мошенникам. Но здесь именно пользователю (!) предлагалось зачем-то скачать сертификат соответствия — файл Certificate_Update_v02.2020.exe. После установки «сертификата» сайт открывался, а на компьютере пользователя незаметно появлялся бэкдор Mokes.

Программы-майнеры

С развитием криптовалютного рынка появился ещё один класс вредоносного ПО, которое ворует не информацию, не деньги, а вычислительные мощности и другие физические ресурсы компьютера.

Блокчейн, на котором основан криптовалютный рынок, представляет собой последовательную цепочку блоков, в каждом из которых записаны транзакции: кто и кому сколько биткоинов перевёл. При этом все полноценные участники сети Биткойн хранят всю цепочку блоков со всеми транзакциями за всё время, постоянно дописывая в конец новые блоки. Те, кто создают новые блоки, называются майнерами. В награду за каждый новый блок его создатель получает биткоины. Более того, майнинг — это вообще единственный способ создания новых биткоинов.

Но вот беда: для майнинга нужны серьёзные вычислительные мощности. И если честные майнеры используют свои ресурсы, например, строят «фермы» из купленных видеокарт, то нечестные пользуются чужими компьютерами.

Программу-майнер вы можете установить самостоятельно — и майнить криптовалюту. Это совершенно легально. Но злоумышленники дорабатывают майнеры таким образом, что те можно установить на чужой компьютер и майнить биткоины для одного кошелька, принадлежащего, собственно, мошеннику.

Обнаружить майнер можно с помощью антивируса, а можно — по заметно замедлившейся работе компьютера. Майнер — программа ресурсоемкая, и компьютер, где он запущен, тормозит и сильно греется. Расход электроэнергии при «скрытом майнинге» тоже резко возрастает — примерно в 5 раз!

Кстати, антивирусы довольно часто ищут на компьютере любые майнеры. Так что если вы сами поставили такую программу, её нужно вручную занести в список исключений антивируса.

С 2017 года началось активное распространение веб-майнеров. Это не программа, устанавливаемая на компьютер, а кусок скрипта, интегрированный в сайт. Когда пользователь заходит на такой сайт, его компьютер автоматически включается в цепочку компьютеров, майнящих криптовалюту для злоумышленника, и это продолжается до тех пор, пока не будет закрыт браузер.

Любое отклонение в работе вашего компьютера может быть признаком вредоносного ПО

По статистике одного из ведущих российских производителей антивирусного ПО Kaspersky Lab, защитные решения компании предотвращают запуск веб-майнеров более 100 миллионов (!) раз в год. А теперь представьте, сколько раз веб-майнеры всё-таки запускаются — у тех, кто не пользуется антивирусом, способным распознать подобную схему.

Скрытая установка: загрузчики и дропперы

Когда мы инсталлируем легальные программы или игры, мы нередко видим программу-установщик: она проводит нас через весь процесс, помогая сориентироваться в том, что мы устанавливаем.

Подобные программы есть и для вредоносного ПО — они называются загрузчиками. Попав на компьютер пользователя, загрузчик может скачать из Сети и установить на компьютер любое более сложное и объемное ПО — таким образом ресурсоемкую установку не заметит пользователь.

Другой разновидностью программы для доставки зловредов на компьютер являются дропперы. В отличие от загрузчика, который скачивает необходимые компоненты с сервера злоумышленников, дроппер содержит их в себе. При запуске он извлекает полезную нагрузку (то есть зловред) и сохраняет на устройство.

Дропперы часто несут несколько не связанных друг с другом вредоносных программ, которые могут отличаться в поведении или даже написаны разными разработчиками. Они могут также вводить жертву в заблуждение, отвлекая ее от реальной цели дроппера — фоновой установки полезной нагрузки. Дропперы часто используются для передачи уже давно известных троянов, поскольку гораздо проще написать дроппер, чем новый троян, который программы по борьбе с вредоносным ПО не смогут обнаружить.

Какие бывают типы вредоносов по способу распространения

Интересно, что разные типы могут быть частью одной вредоносной цепи — то есть работать «коллективно».

-

Вирус — самовоспроизводящийся программный код. Он умеет внедряться в код других программ и системные области памяти, активно распространяя свои копии.

-

Червь — похож на вирус, тоже умеет воспроизводить себя, «размножаясь» и, например, создавая чрезмерную нагрузку на систему. Но червь — не программный код, а отдельная программа.

-

Троян — это вредоносная программа, которая умеет выполнять какие-либо функции (но не размножается, как червь). Например, воровать данные банковских карт или считывать нажатия клавиш клавиатуры. При этом она маскируется под легальное ПО.

-

Эксплойт — это вредоносное ПО, которое использует какую-либо уязвимость в коде существующей полезной программы или ОС.

-

Логическая бомба — вредоносная программа, которая запускается при соблюдении определенных временных или других условий.

Что делать в этом океане опасностей?

Мы сделали краткий обзор основных типов вредоносного ПО — но чтобы охватить весь пласт подобных программ, понадобится не меньше сотни таких статей.

Главное — сохранять спокойствие. Аккуратный и грамотный подход к установке программ, наличие работающего и своевременно обновляемого антивируса, знание основ безопасного поведения в Сети — и никакие вредоносные программы вам не страшны.

Также рекомендуем вам почитать о том, как устанавливать ПО, чтобы не обзавестись бэкдором или программой слежения — проблемы проще предупредить, чем впоследствии их решать.

Вывод

- Существует множество разновидностей вредоносного программного обеспечения, и каждый день появляются новые типы. Чтобы избежать встречи с ними, необходимо быть внимательными — антивирусы и другие защитные программы не всесильны.

Мы надеемся, что вам было интересно почитать о разновидностях вредоносного ПО. И не менее интересно будет узнать, как с ним бороться.